En este artículo vamos a ver como publicar los servicios de Exchange 2010 utilizando un servidor TMG 2010 ubicado en DMZ.

Si bien hay varios escenarios posibles, tanto desde el punto de vista del tipo de DMZ a utilizar, disponibilidad del servicio, autenticación, etc, en este caso en particular nos vamos a enfocar en un modelo de DMZ de 3 patas compuesto por los siguientes elementos:

En la red de DMZ:

-

1 servidor TMG 2010 SP2 en grupo de trabajo con una sola tarjeta de red

En la red interna:

-

1 servidor Exchange 2010 con los roles de una instalación típica

-

1 controlador de dominio Windows 2003 o posterior con certificado instalado para LDAPS

El escenario entonces sería el siguiente:

La idea sería que los usuarios que acceden desde Internet no lleguen directamente a la red interna, sino que pasen por DMZ y el TMG funcione como proxy reverso para estas conexiones.

Servicios a publicar en TMG

-

Outlook Anywhere

-

ActiveSync

-

OWA

-

Autodiscover

Se entiende que estos servicios ya se encuentran configurados en el servidor de Exchange.

Certificados

Los requerimientos a nivel de certificados incluyen lo siguiente:

-

1 en el controlador de dominio emitido por una CA interna

-

1 en el servidor Exchange con todos los nombres en uso. Este idealmente sería emitido por una CA pública

El certificado instalado en Exchange es el que vamos a utilizar para publicar los servicios en TMG, por lo que a continuación lo que debemos hacer es exportar junto a su llave privada este certificado. Por más info sobre como realizar esta tarea ver el siguiente artículo: https://aprendiendoexchange.com/habilitar-importar-exportar-certificado-en-exchange-2010

TMG

En el servidor de TMG vamos a utilizar la versión Standard del producto y realizar una instalación típica que incluya tanto los servicios como la consola administrativa. No voy a entrar en el detalle de instalación, pero les dejo un link por si quieren más info: http://technet.microsoft.com/en-us/library/cc441445.aspx

Una vez finalizado el setup procedemos a realizar las siguientes tareas:

-

Importar la llave pública de la CA interna (para confiar en el certificado del controlador de dominio)

-

Importar el certificado que exportamos anteriormente del servidor de Exchange. Adicionalmente importar la raíz emisora y las intermedias de la CA pública.

Dado que el servidor TMG no estará unido al dominio vamos a manejar la autenticación utilizando LDAPS, para esto debemos permitir el tráfico hacia el puerto 636 TCP del controlador de dominio de la red interna.

Para el caso de los servicios de Exchange, necesitamos que se habilite en el firewall interno el ingreso de tráfico desde el TMG hacia el puerto 443 (HTTPS) del servidor Exchange.

Resumiendo entonces los requerimientos de puertos a nivel del firewall:

-

80 y 443 desde Internet hacia el TMG (el 80 lo vamos a usar para redireccionar al 443 a los usuarios de OWA que olviden usar HTTPS)

-

443 desde el TMG hacia el Exchange

-

636 desde el TMG hacia el controlador de dominio

Una vez realizadas estas tareas estamos en condiciones de comenzar con la configuración del TMG.

Configuración de autenticación

Para configurar la autenticación por LDAPS, abrimos la consola de TMG, vamos a Firewall Policy y a la derecha en Tasks hacemos clic en “Configure Authentication Server Settings” debajo de “Related Tasks”.

Una vez en la ventana de configuración de autenticación, hacemos clic en el tab de “LDAP Servers” y seguimos los pasos a continuación:

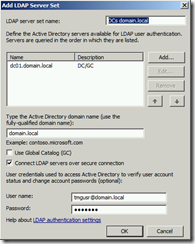

1. Hacer clic en Add para agregar un LDAP Server Set

2. Escribir nombre del set. Ej: “DCs domain.local”

3. Hacer clic en Add para agregar el controlador de dominio a utilizar (se pueden agregar varios).

4. Escribir el FQDN del dominio y seleccionar el checkbox de “Connect LDAP servers over secure connection”

5. Ingresar usuario y password. Este usuario debe ser un domain user del dominio interno. Este debe tener permisos mínimos.

6. Hacemos clic en ok y vamos a la sección de Login Expression.

7. Hacer clic en New e ingresar los siguientes datos:

- Login Expression: domain\*

- LDAP server set: “DCs domain.local”

8. Hacer clic en New nuevamente e ingresar los mismos datos pero para el caso del UPN del dominio:

- Login Expression: @domain.local

- LDAP server set: “DCs domain.local”

9. Al finalizar, la configuración debe ser similar a la siguiente imagen:

10. Hacemos clic en OK para finalizar la configuración.

En caso de tener problemas en este punto, validar lo siguiente:

-

Certificado válido (y confiable) instalado en el controlador de dominio

-

Se resuelve correctamente el nombre FQDN a la IP correspondiente del DC

-

El puerto 636 TCP esta abierto. Para esto se podría ejecutar “telnet dc.dominio.local 636” y ver si responde

Una vez configurada la autenticación podemos avanzar con la segunda parte de esta serie de artículos, comenzando así con la ejecución de los distintos asistentes de configuración.

Deja una respuesta