Ir a versión actualizada en el nuevo sitio de ciberseguridad BlackPhoenixCS.com

Volver a Parte I

El problema de seguridad

El problema de seguridad que se da al migrar a la nube, en este caso Microsoft 365 aunque aplicaría a cualquier otro proveedor, es que de forma predeterminada la organización queda expuesta a un montón de situaciones nuevas o potenciadas por la nueva realidad y muchas cuestiones no son analizadas o quedan sin respuesta ya sea por falta de información, tiempo o presupuesto.

Teniendo en cuenta que los usuarios podrían acceder desde cualquier lugar y ya no existiría un perímetro de seguridad, es fundamental proteger las identidades, los dispositivos desde los que se conectan y los recursos en cuestión.

Acorde a un reporte de Zimperium en relación con el estado de la seguridad de los dispositivos móviles corporativos incluyendo datos de más de 45 millones de dispositivos anonimizados de varias industrias en todo el mundo se encuentra lo siguiente:

- En 2019 se crearon parches para 1161 vulnerabilidades de seguridad

- Para el fin de 2019, 48% de dispositivos con iOS se encontraban más de 4 versiones detrás de la última versión de sistema operativo, en el caso de Android el 58% estaban más de 2 versiones detrás

- 24% de los dispositivos fueron expuestos a amenazas de seguridad ajenas a lo mencionado en relación a la versión de sistema operativo

- 19% de los dispositivos experimentaron ataques relacionados con la seguridad de la red

- 68% de los perfiles maliciosos fueron considerados de alto riesgo lo que podría llevar entre otras cosas a la exfiltración de datos o el compromiso total del equipo

A pesar de todo esto en una situación predeterminada de Microsoft 365 estos dispositivos accederían sin problemas al servicio, aplicaciones y datos.

Partiendo de la base de que frente a un eventual ataque, el atacante solo necesita tener éxito una vez mientras que la organización que se protege debe tener éxito el 100% de las veces, Microsoft plantea un cambio de foco a uno donde se desaliente el ataque incrementando los costos para el atacante. La idea es que el atacante tenga un retorno de inversión (ROI) negativo por lo que le resulte mejor opción pasar a otro objetivo.

Protección de identidades y acceso condicional

Para esto la organización tiene múltiples opciones, siendo quizás la primera y más básica la habilitación de multi-factor para la autenticación de usuarios (MFA), esto implica que ya no sería suficiente con conocer la contraseña de un usuario sino que también hay que tener acceso a un segundo factor de autenticación, en general una App en el teléfono (Authenticator).

En relación con esto Microsoft hizo un análisis del tema y encuentra que la habilitación de MFA puede evitar 99,9% de los ataques asociados al compromiso de cuentas de usuario, esto porque como se mencionó antes, no alcanza con que el atacante consiga la contraseña. Esto idealmente debería ser complementado con la deshabilitación de protocolos y mecanismos de acceso heredados que no soporten MFA.

A pesar de esto, acorde a Microsoft se estima que menos del 10% de los usuarios corporativos usan MFA.

Muchos de los incidentes de seguridad comienzan con una cuenta comprometida y una vez logrado esto, el eventual atacante podría escalar privilegios, relevar información, aprender procesos de negocio y así avanzar en el ataque.

Esto no es algo que se note de forma inmediata, de hecho se estima que los atacantes pasan en promedio unos 80 días dentro de la red antes de ser detectados por la organización. Y si esto sucede dentro del perímetro de seguridad tradicional, cómo pensar que se sabe lo que sucede afuera?

La opción de MFA se encuentra incluida en el licenciamiento más básico pero las opciones más avanzadas y que ofrecen la mayor flexibilidad se encuentran en Azure AD Premium que puede ser adquirido de forma stand alone o dentro de un paquete como por ejemplo con Enterprise Mobility + Security EMS E3 / E5 o Microsoft 365 E3 / E5.

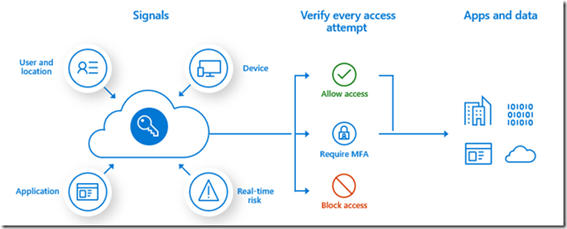

En este sentido una de las ventajas con Azure AD Premium sería la posibilidad de usar acceso condicional lo que permitiría configurar políticas que determinen el acceso y el modo en base a factores como la ubicación, si se conecta desde un equipo administrado o a qué aplicación accede, dependiendo de esto se podría requerir el uso de MFA solo para casos específicos.

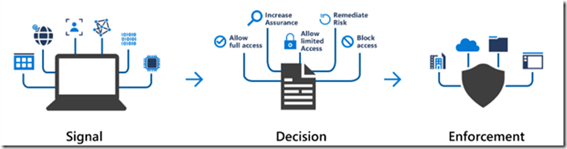

En la imagen vemos que se pueden usar distintas señales como por ejemplo membresía de grupos, ubicación, estado del dispositivo, aplicación a la que accede y en base a esto tomar ciertas decisiones como bloquear el acceso o permitirlo requiriendo MFA o que se verifique que el dispositivo desde el que se conecta este acorde a las normativas de la organización. Todo esto habilitaría a enforzar escenarios comunes como requerir MFA a todos los usuarios administrativos, bloquear el inicio de sesión usando protocolos heredados, permitir el acceso desde determinadas ubicaciones conocidas o requiriendo el uso de dispositivos administrados por la organización entre otras posibilidades.

Azure AD Premium viene en 2 planes y en particular en cuanto al acceso condicional el Plan 2 agrega la posibilidad del uso del riesgo como condición adicional.

Manejo de dispositivos móviles con Intune

En general y cuando se trata de dispositivos móviles todo esto sería complementado con Intune que ofrece características de MDM (Mobile Device Management) y MAM (Mobile Application Management).

Esto permitiría administrar y controlar el acceso de dispositivos (iOS, Android, Windows, macOS) tanto en el caso de equipos proporcionados por la organización como en el caso de escenarios BYOD (Bring Your Own Device).

Dependiendo de si se usa MDM, MAM o ambos las posibilidades administrativas, pero por mencionar algunos ejemplos sería posible eliminar información de forma remota, restringir el copiar y pegar desde aplicaciones corporativas a aplicaciones personales, distribuir aplicaciones, desbloquear un dispositivo (si usa MDM) o restringir el acceso de dispositivos con jailbreak entre otras posibilidades.

Intune se puede licenciar de forma stand alone pero en general en entornos corporativos lo encontramos dentro del paquete de EMS E3 / E5 o Microsoft 365 E3 / E5.

Sobre Antispam, Phishing y Office 365 ATP

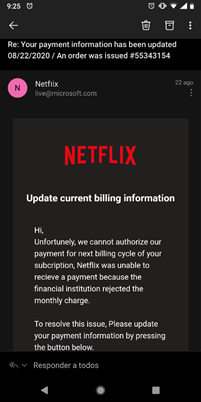

Por otro lado, uno de los vectores de ataque más comunes es el correo electrónico por ejemplo mediante phishing, lo que en general implica que el usuario objetivo recibe un correo muy similar a uno real, quizás de parte de Paypal, Microsoft 365, Netflix (ejemplo más abajo) o un banco entre otros, la idea es que el usuario haga clic ya sea en un adjunto o un link que lleva a un sitio malicioso.

Si un correo con estas características pasara las barreras del Antispam (EOP en el caso de Microsoft 365), un usuario podría terminar haciendo clic y ejecutar sin saberlo algún tipo de malware o intentar iniciar sesión en un sitio no legítimo lo que derivaría en que termine “entregando” sus credenciales.

Acorde a un reporte de Verizon el 93% de las brechas de seguridad comenzaron con phishing y más de 1 de cada 4 usuarios sería propenso a hacer clic (en promedio el 27% variando dependiendo de la industria).

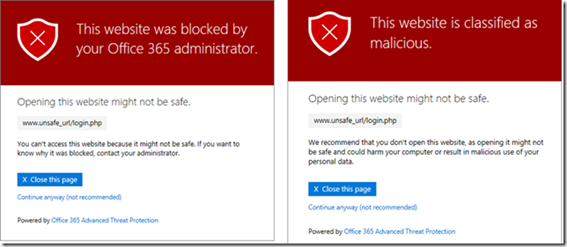

Una de las soluciones para mitigar este tipo de riesgo en Microsoft 365 es Office 365 ATP (Advanced Threat Protection) que no solo aplica al caso de correo, sino que también a Onedrive, Sharepoint y Microsoft Teams. Office 365 ATP cuenta con 2 planes y el más usual de encontrar es el Plan 1, este incluye la posibilidad de que la carga asociada ya sea a un adjunto o al sitio malicioso al que lleva un link sea detonada en un ambiente aislado y sin riesgo de que la cuenta o el equipo resulte comprometido, en este caso el usuario encontraría algo similar a la siguiente imagen:

Office 365 ATP puede ser licenciado de forma Stand Alone o dentro de un paquete, por ejemplo, Microsoft 365 E3 en el caso del Plan1 o Microsoft 365 E5 en el caso del Plan 2.

Sobre Defender ATP

Si el usuario no cuenta con Office 365 ATP y abre el adjunto o hace clic en el link, podríamos decir que las credenciales fueron expuestas, en este caso si se usa MFA se mitigaría el riesgo de su uso, pero el equipo aún se encontraría comprometido.

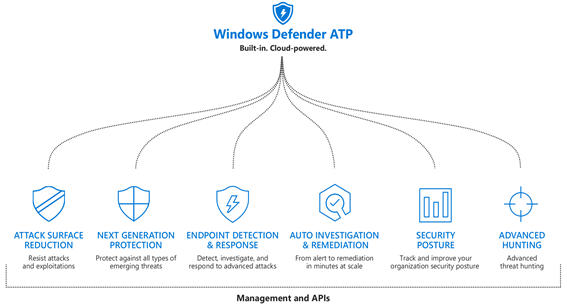

Esta actividad podría no ser detectada por un antivirus convencional, pero si se complementa con el servicio de Microsoft Defender ATP (MDATP) se alertaría del comportamiento sospechoso. Microsoft Defender ATP es una plataforma de seguridad que proporciona los mecanismos necesarios para la detección, investigación y respuesta frente a un incidente. Esto permite proteger a los equipos de amenazas, detectar ataques avanzados, brechas de datos y resolución automática de incidentes de seguridad.

Por listar algunos beneficios de Defender ATP:

- Se integra con Windows Defender incluido por ejemplo en Windows 10. En este caso no requeriría el despliegue de agentes.

- Los equipos protegidos están en continuo contacto con la nube de Microsoft, enviando datos para análisis, reportes e incluso remediación automática.

- Se integra y comparte señales con otras herramientas de Microsoft 365 como por ejemplo con Cloud App Security (ver más adelante), Azure ATP e Intune, habilitando el uso del estado del dispositivo como una condición adicional para conectarse al servicio. De esta forma se podría establecer una política que dependiendo del riesgo asignado por Defender ATP a un dispositivo se habilite o no el acceso y las condiciones de este.

- Protección web incluyendo filtrado de contenido lo que permite asegurar dispositivos de amenazas y a regular el acceso a contenido no deseado. Esto es muy similar a un proxy pero que aplica a nivel del equipo, por ejemplo se podría filtrar el acceso a contenido para adultos y sitios de apuestas entre otras categorías y otros personalizados.

La licencia de MDATP es por usuario, cubre hasta 5 equipos en simultaneo y puede ser adquirida de forma Stand Alone o dentro de un paquete como Microsoft 365 E5 o Microsoft 365 E5 Security.

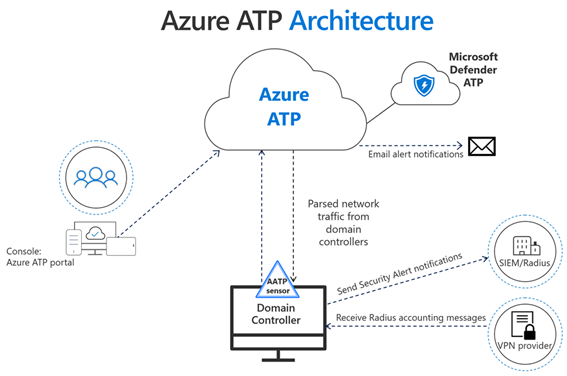

Azure ATP

Azure ATP es una solución de seguridad en la nube orientada a entornos híbridos con Active Directory que habilita a identificar, detectar e investigar amenazas avanzadas, cuentas comprometidas y acciones maliciosas internas. Azure ATP monitorea y analiza las actividades de los usuarios generando una línea base de lo que sería el comportamiento normal, si por algún motivo se detecta algún comportamiento anómalo esto es reportado proporcionando toda una línea de tiempo relacionada con un eventual ataque.

Volviendo a la historia del ataque, todo lo mencionado anteriormente podría ser complementado con sensores en los servidores de validación de la autenticación (controladores de dominio), agregando otra capa para la detección del comportamiento malicioso.

En complemento se encuentra integrado con otra solución “Identity Protection” que habilita a automatizar la detección y remediación de riesgos asociados a identidades incluyendo los datos necesarios para una eventual investigación.

Sobre la escalación de privilegios y PIM

En general los ataques se llevan a cabo contra cualquier tipo de usuario, o sea que este podría contar con privilegios administrativos o no. Dependiendo de esto en algún punto el atacante podría intentar escalar privilegios.

Para mitigar el riesgo asociado a la escalación de privilegios es posible complementar todo esto reduciendo el uso de cuentas administrativas y usando un sistema que permita manejar roles privilegiados en base a ventanas de tiempo con todo un proceso de aprobación. Privileged Identity Management (PIM) es la solución en Azure para cumplir con este objetivo.

Tanto el caso de Identity Protection como el de PIM se encuentran incluidos en Azure AD Premium P2, esto a diferencia de Azure ATP que se incluye en Azure AD Premium P1.

Shadow IT y visibilidad con MCAS

Uno de los principales problemas para las organizaciones es no tener la visibilidad necesaria como para responder a interrogantes básicas como por ejemplo:

- Qué aplicaciones usan los usuarios?

- Por un lado están las aprobadas por IT, por otro todas aquellas que en principio no conocemos.

- A qué datos acceden los usuarios?

- Dónde almacenan datos los usuarios?

- Desde dónde acceden a los datos?

- Cómo usan estos datos?

- Con quién comparten la información?

La realidad es que sin un broker de acceso a la nube es muy difícil conocer lo que sucede a lo largo del servicio y si bien es posible obtener la mayor parte de esta información usando una variedad de fuentes no resultaría práctico o escalable, es necesario algo centralizado que permita entre otras cosas responder con facilidad a las interrogantes planteadas y en base a esto poder tomar las medidas correspondientes y actuar en consecuencia entendiendo los riesgos asociados a cada caso y conociendo cuál es la situación general a nivel de seguridad de la organización. Cloud App Security es la solución de agente de seguridad de acceso a la nube (CASB: Cloud Access Security Broker) de Microsoft.

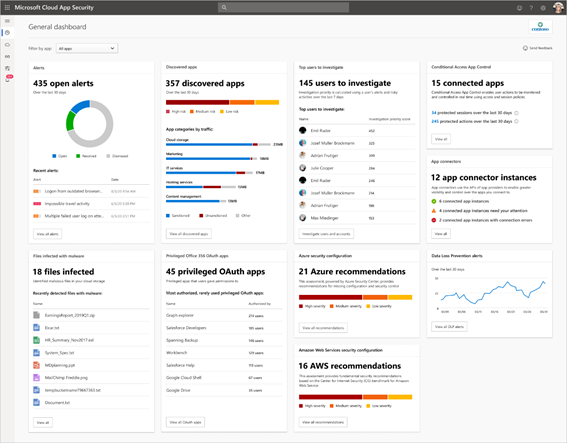

Con Microsoft Cloud App Security (MCAS) es posible tener visibilidad y control sobre las aplicaciones, servicios y datos e identificar, detectar y resolver amenazas.

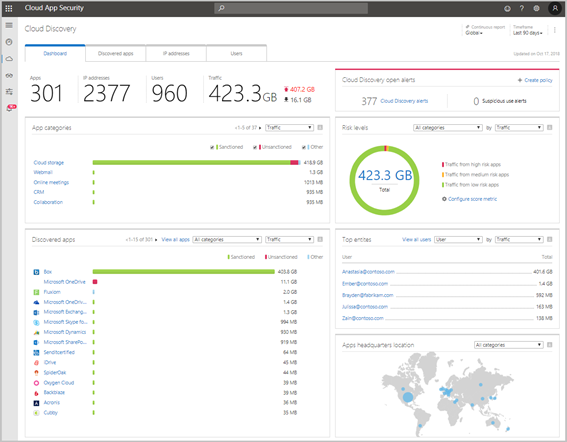

Usando la característica de “Cloud Discovery” es posible mapear e identificar las aplicaciones de nube que se encuentran en uso. Esto se podría realizar por ejemplo subiendo logs del firewall o proxy de la organización, incluso se puede automatizar para que sea algo continuo. Otra posibilidad sería mediante la integración con Defender ATP, de esta forma dónde se encuentre ubicado el cliente ya no importaría ya que no se depende de obtener la información de un firewall o similar.

Cloud Discovery permite saber exactamente lo que está sucediendo, las aplicaciones en uso, los usuarios que acceden, desde dónde, cómo se accede a la información, cómo se mueven los datos, etc. Algo que resulta interesante de Cloud App Security es que es muy intuitivo, con un par de clics es suficiente para entender todas las actividades realizadas por un usuario. Por ejemplo, un usuario abrió una planilla de Excel desde un dispositivo móvil ubicado digamos en Uruguay y luego de modificarlo lo compartió con el usuario “X” y con “Z” quienes a su vez realizaron otras acciones.

Ya con este conocimiento es posible poner bajo control el tema de Shadow IT en la organización entendiendo qué aplicaciones se encuentran en uso, quienes las acceden, cómo las usan, el riesgo asociado y en base a esto tomar las medidas necesarias como por ejemplo aprobar o bloquear el acceso a una aplicación.

Otra posibilidad es la creación de políticas en base a la sensibilidad de la información, aplicar DLP (Data Loss Prevention) y otras restricciones automáticas.

Cloud App Security se integra de forma nativa con todo el portfolio de seguridad de Microsoft y si se usa en conjunto a Defender ATP entre otras cosas sería posible bloquear una aplicación en Cloud App Security, que esto se sincronice con Defender ATP y este último actúe como proxy bloqueando la conexión.

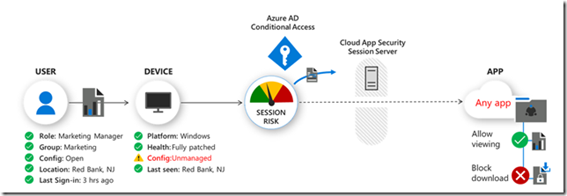

Una característica muy útil es la de control de acceso condicional a aplicaciones (Conditional Access App Control), en este caso MCAS funciona como un proxy reverso que se integra con Azure Active Directory (aparte de otros proveedores de identidad) lo que permite rutear el acceso de los usuarios a través de MCAS en lugar de conectarse directo a la aplicación. Esto permite el monitoreo en tiempo real y la aplicación de varios tipos de restricciones y sin necesidad de instalar nada en los dispositivos.

Por mencionar algunas restricciones que podemos aplicar:

- Bloquear el acceso de un usuario en base a riesgo.

- Bloquear la descarga desde dispositivos no administrados.

- En lugar de bloquear, proteger luego de descargar.

- En este caso mediante la integración con Azure Information Protection.

- Bloquear la subida de contenido no clasificado.

Bloquear el intercambio de mensajes con datos sensibles en Microsoft Teams.

Al utilizar esta característica vamos a ver que la URL cambia incluyendo un sufijo “mcas.ms”.

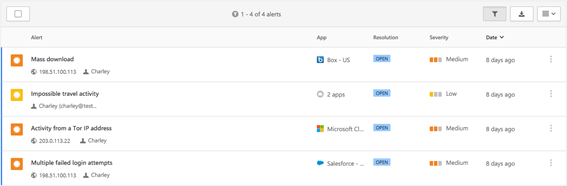

También es posible generar una variedad de alertas por ejemplo comportamiento sospechoso por parte de una cuenta de usuario, descarga masiva de datos, actividades inusuales, viaje imposible (por ejemplo cuando un mismo usuario accede desde 2 ubicaciones distantes y por una cuestión de tiempos no tiene sentido) y otros tipos de brechas potenciales.

Las políticas de detección de anomalías funcionan de forma automática escaneando la actividad de los usuarios y tienen un período inicial de aprendizaje de 7 días, durante este tiempo es posible que haya alertas que no sean disparadas.

El riesgo es evaluado usando más de 30 indicadores que se encuentran agrupados en varios factores de riesgo, como por ejemplo:

- Dirección IP riesgosa

- Intentos de inicio de sesión fallidos

- Actividad administrativa

- Cuentas inactivas

- Ubicación

- Viaje Imposible

En base a la evaluación de los distintos factores se disparan alertas de seguridad notificando cuando sucede algo que difiere del comportamiento habitual de un usuario de la organización.

En la siguiente imagen se ven alertas relacionadas a la descarga masiva de datos, actividad de viaje imposible, conexión desde una IP de navegador TOR y múltiples intentos de inicios de sesión fallidos.

Acorde a un estudio de Forrester, la implementación de Microsoft Cloud App Security proporciona los siguientes beneficios:

- Reducción en tiempo y esfuerzo necesario para remediar incidentes: 80%

- Amenazas eliminadas automáticamente: 75%

- Reducción en la chance de brecha de datos: 40%

El estudio de Forrester es mucho más amplio y solo puse 3 puntos, pero esto es algo a tener en consideración ya que puede ser una herramienta más para justificar la inversión.

En cuanto al licenciamiento de MCAS, vamos a encontrar que hay varias formas de incorporarlo, incluso es posible licenciar versiones acotadas como por ejemplo solo Cloud App Discovery u Office 365 Cloud App Security.

En el caso de Cloud App Discovery este se encuentra en varios paquetes incluyendo Azure AD P1 y en el caso de Office 365 Cloud App Security en Office 365 E5. Este último es similar a MCAS pero con funcionalidad limitada.

Microsoft Cloud App Security es la versión completa y puede ser licenciado de forma Stand Alone o dentro de un paquete como por ejemplo EMS E5 o Microsoft 365 E5 o Microsoft 365 E5 Security, en cualquier caso sería un licenciamiento adicional al básico.