Migrar a Microsoft 365 y el problema de seguridad

Migrar a Microsoft 365 no es solo mover buzones o archivos.

Cambia el modelo de acceso y el perímetro tradicional deja de ser el punto de control.

Cuando migrás de on premises, pierde relevancia venir de “adentro” o desde “fuera” de la red porque tanto usuarios como recursos pueden estar en cualquier lugar.

Si alguien obtiene credenciales válidas, accede igual que un empleado legítimo.

Y esto no sería un problema de Microsoft, quedá muy claro en el modelo de responsabilidad compartida qué le corresponde a cada parte.

Hoy, la identidad es el nuevo perímetro de seguridad.

Incluso si el administrador no se siente identificado con “seguridad”, una vez que migra a Microsoft 365 ese concepto pasa a formar parte de su rol de manera implícita.

Muchas decisiones que antes no existían hoy se vuelven críticas.

Por qué Microsoft 365 confunde a tantos admins

El problema no es la falta de experiencia, ya que en su mayoría tienen años de administración “arriba”, el tema es el cambio de paradigma respecto a la administración “legacy”.

Portales, conceptos y responsabilidades que antes estaban claros hoy aparecen fragmentados.

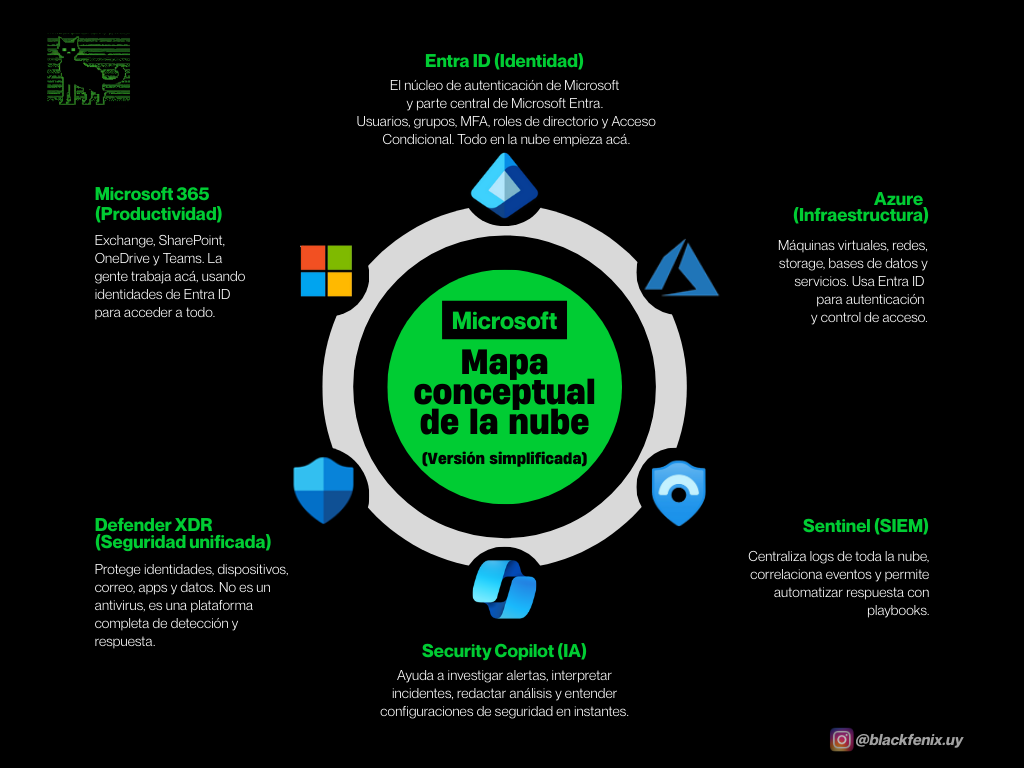

A esto se suma que Microsoft cambia nombres, portales y modelos de administración con frecuencia y temas como Entra, Azure, Microsoft 365 y Defender que si bien no son lo mismo, están totalmente relacionados.

Sin un mapa mental claro, es simple configurar cosas que “funcionan”

sin entender realmente qué se está tocando ni cuál podría ser el impacto en el largo plazo.

Portales y administración

Microsoft 365 se administra desde múltiples portales que en muchos casos se superponen.

Entender qué se configura dónde evita errores, pérdida de tiempo y configuraciones inconsistentes.

Para el trabajo del día a día, la mayoría de los admins termina usando siempre los mismos y entendiendo bien Microsoft 365 Admin, Entra ID y Defender, gran parte del panorama operativo queda ordenado.

En Microsoft 365 no siempre hay un “portal correcto” y uno incorrecto.

Hay portales nuevos, portales “viejos” y funciones que todavía están en transición.

Entender esto ayuda a dejar de verlo como caos y empezar a entenderlo como un ecosistema en continua evolución.

Entra, Azure y el acceso moderno

Como vimos, la identidad es el nuevo perímetro de seguridad y esto se centra en Entra ID, por lo que es importante tener claro a que nos referimos.

En Microsoft 365, Entra, Entra ID y Azure suelen mezclarse como si fueran lo mismo.

Y no lo son.

Entra es un ecosistema.

Entra ID es el núcleo de identidades.

Y Azure, de forma simplificada es infraestructura.

Entender esta diferencia ordena mucho más de lo que parece.

Decisiones de Acceso

Antes, el acceso a los recursos dependía en gran parte de la red de la organización.

Estar dentro o fuera de la red importaba.

En Microsoft 365, esa lógica cambia.

El acceso ya no se decide por la red, sino por la identidad.

MFA, acceso condicional y contexto pasan a ser clave, pero el nivel de control depende tanto de la configuración como del licenciamiento disponible.

Acceso definido, no improvisado

El acceso no sucede de forma aislada.

La ubicación, el dispositivo y el contexto importan. Para tomar decisiones es necesario tener visibilidad del entorno.

Todos sabemos que el trabajo remoto es común.

Pero, tenés claro qué porcentaje de usuarios se conecta desde la oficina y qué porcentaje lo hace de forma remota?

Ese contexto cambia por completo cómo se toman decisiones de acceso.

Entender desde dónde se conectan los usuarios en Microsoft 365 es solo el primer paso.

El valor está en definir qué permitir, qué bloquear y cómo manejar excepciones con criterios claros.

Zero Trust en Microsoft 365

Cuando hablamos de seguridad en Microsoft 365, tarde o temprano aparece el concepto de Zero Trust.

Zero Trust no es un producto ni una licencia.

Es una estrategia, una forma de abordar la seguridad en todo el ecosistema de Microsoft.

No elimina la complejidad, pero da un marco claro para tomar decisiones coherentes.

MFA: no todos son iguales

En Microsoft 365, no todos los escenarios de MFA son iguales.

La diferencia está en cómo se controla el acceso, desde dónde se conecta el usuario y qué pasa cuando algo no cuadra.

Habilitar MFA no siempre significa estar protegido.

El tipo de MFA y cómo se aplica marca una diferencia real.

Defender en Microsoft 365

En Microsoft 365, proteger solo el inicio de sesión no es suficiente.

Las decisiones de acceso se toman en Entra ID, pero una vez que la sesión existe, entra en juego otra capa: Microsoft Defender.

Defender en Microsoft 365 no es un producto único ni un simple antivirus.

Es una plataforma que correlaciona señales de identidades, correo, dispositivos y aplicaciones para detectar y responder a incidentes con contexto.

Después del acceso

Defender actúa después del acceso, monitoreando señales y eventos, correlacionando comportamientos y detectando patrones anómalos.

Esto también forma parte del modelo de responsabilidad compartida; Microsoft asegura la plataforma, la organización define cómo monitorea, detecta y responde.

Licenciamiento básico y seguridad

Tener Microsoft 365 no significa que el entorno esté seguro por defecto.

La plataforma es sólida, pero la seguridad real depende de cómo se adopta.

Identidades, accesos, monitoreo y licenciamiento definen el nivel de protección real.

Microsoft 365 E3 no es XDR

Muchas organizaciones asumen que con Microsoft 365 E3 ya están cubiertas.

La realidad es más compleja.

Seguridad real implica entender qué controles están activos y qué riesgos se están aceptando.

Cuando algo deja de funcionar en Microsoft 365

Cuando algo funcionaba ayer, hoy no, nadie “tocó nada” y el estado de servicios de Microsoft está OK, es momento de revisar registros de auditoría.

En Microsoft 365, los cambios quedan registrados:

Si el problema está relacionado con identidad o acceso, este es el primer lugar donde mirar.

Usuarios, roles, accesos y políticas quedan registrados en los Audit Logs de Entra ID.

Ahí se ve quién cambió qué y cuándo:

Cuando el cambio impacta en Exchange, SharePoint, Teams u otros workloads del tenant,

necesitás una vista más amplia.

Purview Audit muestra acciones y eventos de distintos componentes de Microsoft 365 en un solo lugar:

Errores de inicio de sesión

La mayoría de los problemas de acceso en Microsoft 365 tienen una explicación técnica clara.

Inicio de sesión

Un inicio de sesión fallido no siempre indica lo mismo.

Entender el motivo real marca la diferencia entre un problema de configuración, un error del usuario o algo que conviene monitorear.

Cuando un usuario no puede iniciar sesión, tocar cosas sin contexto puede empeorar la situación.

Entender qué pasó primero marca la diferencia entre improvisar y administrar con criterio.

Roles y permisos en Microsoft 365

En Microsoft 365, los roles sirven para administrar y los permisos definen el acceso real a la información.

Separar bien estos conceptos es fundamental para delegar correctamente y entender cómo funciona el entorno.

Conviene dar Global Admin?

En Microsoft 365, la mayoría de las tareas se pueden delegar usando roles administrativos específicos.

Global Administrator sirve para control total, no para la delegación cotidiana.

Delegar bien reduce riesgo y mejora el control operativo.

En Microsoft 365 no todo se delega desde el mismo lugar.

Entra ID, Defender y Purview usan modelos de roles distintos.

Mezclarlos sin criterio complica la delegación y el control real del acceso.

Administrar Microsoft 365 hoy implica tomar decisiones de acceso, identidad y seguridad todos los días, incluso cuando no siempre está claro que mirar o por dónde empezar.

Si todo esto te resulta familiar, en mi perfil de Instagram comparto estos temas en formato corto y práctico, enfocado en administración moderna y ciberseguridad en Microsoft 365: