Ya se encuentran disponible para descarga los últimos parches de seguridad para las siguientes versiones de Exchange:

- Exchange Server 2013 CU23

- Exchange Server 2016 CU22 | CU23

- Exchange 2019 CU11 | CU12

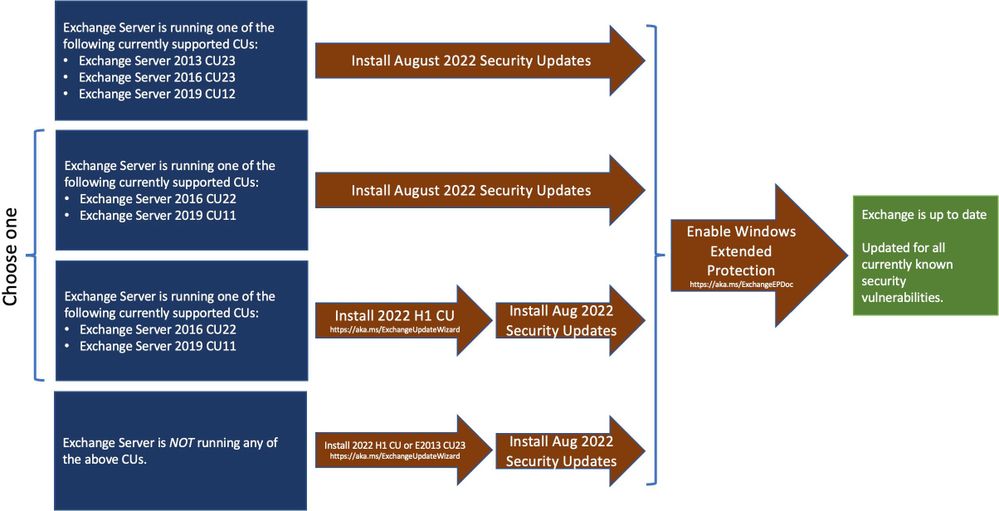

Microsoft recomienda la aplicación de estas actualizaciones de forma inmediata, lo que implica estar al día a nivel de CU de Exchange. En el caso específico de Exchange 2016 / 2019 es posible estar un Cumulative Update atrás (2016 CU22 o 2019 CU11).

En la siguiente imagen obtenida del sitio de Microsoft se detallan los requerimientos acorde a la versión instalada:

En caso de no haber instalado el parche liberado en Mayo 2022 es necesario correr la preparación de dominios de AD luego de la instalación como se detalla en un artículo anterior:

Sobre Windows Extended Protection (EP)

A diferencia de otras actualizaciones de seguridad para Exchange, en este caso se necesario complementar la instalación con la habilitación de la característica de Windows Extended Protection (EP). El tema con esto en particular es que dependiendo del escenario si está soportado o no, por ejemplo (entre otros):

- EP no puede ser habilitado en servidores híbridos que usan configuración «moderna». Este escenario permite publicar servidores híbridos utilizando un agente en lugar de publicar directamente el servidor hacia Internet.

- SSL Offloading no está soportado

- SSL Bridging funciona pero requiere el uso del mismo certificado en Exchange y en el dispositivo que se encuentra adelante, ej: balanceador

- Es necesario validar la compatibilidad con software de terceros ya que luego del cambio podrían dejar de funcionar correctamente

- Se deben tener consideraciones adicionales en ambientes con carpetas públicas en coexistencia con Exchange 2013

Microsoft liberó un script para simplificar el proceso de habilitación de EP (teniendo en cuenta el potencial impacto):

En la siguiente página se detalla todo lo necesario en relación al soporte de EP para Exchange Server:

Descarga de parches de seguridad:

Las recomendaciones y consideraciones para la instalación de los parches son las mismas que las realizadas en artículos anteriores, por ejemplo “Marzo 2021 | Vulnerabilidad en Exchange”. Por fuera de esto como siempre es ideal validar las actualizaciones en ambiente de laboratorio antes de pasar a producción.

Hola Daniel, no veo claro si en un Exchange 2016 CU23 se puede instalar la actualización de Agosto, y hay que «obligatoriamente» habilitar el WEP, o se puede funcionar sin hablitarlo.

Gracias

Hola Javier, se puede instalar la actualización y en otro momento habilitar WEP. La idea es que en algún punto quede habilitado. Saludos