Con la instalación de Exchange 2013 / 2016 se genera automáticamente un certificado auto firmado (self signed) habilitado para IIS, POP, IMAP y SMTP: “Microsoft Exchange”.

Por qué motivo cambiaríamos el certificado predeterminado?

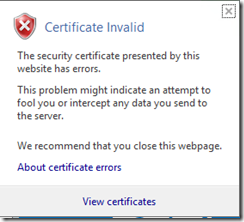

El motivo principal es que los clientes no confían en el certificado y esto deriva en ventanas y carteles molestos.

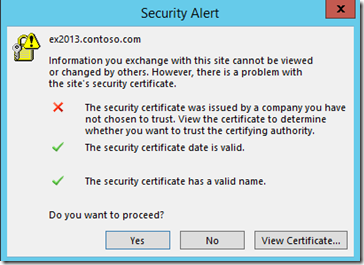

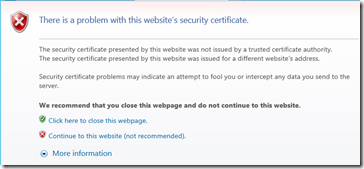

Los errores indicados varían dependiendo del cliente, en caso de Outlook 2013 y OWA encontraríamos los siguientes:

Outlook:

El certificado de seguridad ha sido emitido por una compañia que no es de confianza. Vea el certificado para determinar si desea que esta entidad emisora de certificados sea de confianza

The security certificate was issued by a company you have not chosen to trust. View the certificate to determine whether you want to trust the certifying authority.

OWA:

There is a problem with this website´s security certificate

Cuál es la recomendación?

En general, la recomendación es utilizar un certificado emitido por una entidad certificadora (CA) pública como Godaddy, Digicert, Comodo, etc.

Como alternativa podríamos utilizar uno emitido por una CA interna y si esta se encuentra integrada con Active Directory los clientes internos confiarían de forma predeterminada, pero qué pasa con dispositivos que no se encuentran dentro de la red o unidos al dominio? En el caso de estos clientes el escenario sería muy similar a utilizar el certificado predeterminado.

Un ejemplo típico es el de los dispositivos móviles con ActiveSync, estos equipos no confiarían de forma predeterminada en el certificado emitido por nuestra CA y la realidad es que dependiendo del sistema operativo esto puede ser un simple clic para el usuario o podría requerir esfuerzo administrativo.

A tener en cuenta que esto también sucede con certificados emitidos por algunas CA públicas, por este motivo es importante seleccionar una CA que sea lo más “confiable” posible en el sentido de que venga predeterminada en los principales sistemas.

Pasos a seguir para generar un nuevo certificado para Exchange 2013 / 2016

Independientemente de la opción seleccionada el procedimiento es muy similar en todos los casos:

En la parte 2 vemos en detalle el procedimiento a seguir para cada uno de los casos y por último en la parte 3 mejores prácticas y errores típicos a nivel de configuración de certificados.

Por información sobre respaldo y restauración de certificados en Exchange 2013 / 2016 ver los siguientes artículos:

- Cómo respaldar un certificado en Exchange 2013 / 2016?

- Cómo importar un certificado en exchange-2013 / 2016?

Por más información teórica y práctica sobre configuración de Exchange y Certificados, ver el siguiente recurso para miembros VIP del sitio (videos de entrenamiento):

Hola Daniel, si yo creo una entidad emisora de certificados interna, puedo tener problemas para conectarme via outlook fuera de mi dominio, yo genere mi propio certificado, y tengo problemas con los equipos que estan fuera del dominio para que se conecten a outlook 2013, es un exchange 2013.

Gracias.

Hola Marco, asumiendo que la CA interna sea de tipo Enterprise los equipos unidos al dominio van a confiar en los certificados emitidos por la CA, pero no así en el caso de equipos externos. En este ultimo caso lo que habría que hacer es importar la llave pública de la CA en el contenedor de raíces emisoras de confianza en cada equipo, esto mismo aplicaría al caso de dispositivos móviles que se conectan por Activesync (aunque la mayoría hoy por hoy te permitirían conectar dando la advertencia y aceptando la instalación del certificado de la CA).

Independientemente de todo esto tendrías que tener configurados los registros en DNS y los directorios virtuales de Exchange con las URLs que correspondan. Contame si te queda alguna duda.

saludos

Hola Daniel, Garcias por tu ayuda, después de analizar lo que me comentaste, realice la exportación de la clave privada de la CA que emitió mi certificado, esto no me funciono así que revise que tenían de diferente los repositorios de certificados de los equipos dentro del dominio, y allí estaban los certificados de la entidad emisora es decir mi CA privada en las pestana de «Entidades de Certificación Intermedias» y pestaña «Entidades de Certificación de raíz de Confianza» así que los exporte de ese equipo y los importe al equipo fuera del dominio y así funciono, y cuando se configura la cuenta para el Outlook 2013, se crea la clave privada en la pestaña «Personal», gracias a tu ayuda lo resolvi.

Marco

Hola Marco, me alegra que te haya sido de utilidad.

Un comentario a tener en cuenta, siempre que exportamos la llave de la CA (independientemente del tipo) es la parte pública (que no genere confusión el hecho de que la CA sea privada o interna).

saludos!

daniel

Hola Daniel! Antes que nada te felicito por todo el trabajo que haces, créeme que me parece genial!

Actualmente se me presenta el siguiente problema con mi Exchange 2010, tengo dos certificados, el local (dominiolocal.local) y el externo (el externo lo tengo con COMODO: mail.dominio.com), hasta el 31 de octubre me funcionaba perfecto, luego de esa fecha me notificaron los de soporte de COMODO que ya no podia colocar mi nombre de dominio local en el certificado (yo colocaba el nombre del dominio local en el certificado de entidad externa de COMODO), me sugirieron reemplazarlo sin aquel nombre local, lo realicé sin problemas generando un nuevo CSR y siguiendo los pasos del proveedor.

Ahora a lo que ingreso a mi microsoft outlook me aparece el mensaje: Alerta de Seguridad: dominiolocal.local (El nombre del certificado de seguridad no es válido o no coincide con el nombre del sitio, desea continuar?) , esto me sale en todos los equipos de los usuarios, solo aparece una vez, de ahi recibo y envio mails sin problemas.

Adicional a esto cuando intento entrar por via owa por nombre de dominio local y externo obtengo lo sgte:

https://dominiolocal.local/owa (me aparece el mensaje de alerta de seguridad de certificado)

https://mail.dominio.com/owa (entra sin problemas al https).

Cual puede ser el problema?

Un abrazo.

AIV.

Hola Andres, gracias por los comentarios. Primero que nada te recomiendo revisar el siguiente artículo:

https://aprendiendoexchange.com/outlook-el-nombre-del-certificado-de-seguridad-no-es-valido

El escenario que planteas es bastante común, lo ideal (evaluando el impacto) sería utilizar pinpoint o split DNS para no tener que utilizar nombres internos en la configuración de los directorios virtuales de Exchange (incluyendo autodiscover interno). Existen alternativas pero terminan complicando más a nivel administrativo.

El siguiente artículo te explica un poco de que se trata esto de split DNS:

https://aprendiendoexchange.com/split-dns-con-exchange

saludos!

Hola Daniel,

tengo Exchange server 2013 y se venció el certificado, ya se creo uno nuevo que vence en el 2021, sin embargo, he estado instalándolo manualmente ya que no he logrado enviarlo a través de una directiva de grupo. La pregunta es: puedo hacer algo para enviar este certificado a los clientes del dominio en el que estoy trabajando y así no tener que instalarlo uno por uno? De hecho no sé exactamente donde está ubicado este certificado, solo sé que si abro el Outlook en alguno de los clientes lo puedo instalar, luego ingreso al certmgr.msc y lo exporto para tratar de enviarlo como una directiva de grupo, pero al momento no lo logro.

Gracias por tu ayuda.

Hola Roy, en principio depende del tipo de certificado, asumo que no es uno público por lo que podría ser auto firmado o emitido por una CA interna. Si la CA es Enterprise los clientes unidos al dominio al actualizar la política confiarían de forma predeterminada, si es una CA no integrada con AD o un cert auto firmado tendrías que tomar la llave pública de la CA (o del cert si es auto firmado) y distribuirlo mediante una GPO para que se instale en el contenedor de Trusted Root Certification Authorities (raíces emisoras de confianza) de los equipos. La alternativa manual implicaría contar con esta llave pública, abrir la mmc en el cliente, agregar la consola de certificados (local computer), expandir la sección de raíces de confianza e importar el certificado. Este procedimiento manual también aplicaría a clientes no unidos al dominio.

saludos

Saludos Daniel tengo un problema parecido Andres solo que ya configure el Split DNS y sigue apareciendo el Error, he leido tus documentos, pero pienso que hay algun parametro o valor que deberia borrar o se deberia resetear, para eliminar el nombre antiguo del certificado y me tome el nuevo cambio. Y otra consulta deberia agregar para generar el certificado cuales dominio ? : mail.dominio.com, autodiscover.dominio.com, dominio.com o solo mail.dominio.com, autodiscover.dominio.com.

Gracias.-

Hola Antonio, te diría de empezar viendo lo siguiente:

1. Abrir el shell de Exchange. Ejecutar el siguiente comando:

Get-ClientAccessServer | ft *uri

2. Tomar nota de la propiedad AutodiscoverServiceInternalUri

3. Confirmar que el FQDN configurado en la propiedad este incluido en el certificado. En caso de usar un nombre local y no estar en el certificado configurar split DNS y cambiar la URL para utilizar un FQDN incluido en el certificado (este nombre se debe configurar en la zona interna en split apuntando a la IP privada del servidor).

Tenés más info sobre esto en el Capitulo VI de la Guía para Aprender Exchange.

Por último, respecto a la consulta de los nombres, esto es opcional. En general lo más simple si se tiene un único dominio de correo es usar 2 registros (o al menos 2): mail.dominio.com (o webmail.dominio.com) y autodiscover.dominio.com. Ambos registros configurados en el DNS externo e interno (en este último usando IP privadas).

Saludos Daniel antes que todo mil gracias por tu ayuda ya logre setear el certificado para los servicios: Set-OutlookProvider -Identity EXCH, todo me funciona perfecto excepto la conexion de los dispositivos moviles con el activesync. en los iPhone/ipad hace el discoverer perfecto configuro:

mailuser: acabrera@dominio.com

server: mail.dominio.com

dominio: dominio.local

user:acabrera

Acepta todo perfectamente pero no sincroniza nada.

borre y cree nuevamente el activesyncvirtualdirectory ya hecho muchas cosas, pero no he logrado sincronizar, el owa funciona perfecto el Microsoft analyze esta perfecto. Imagino que por el desespero de que funcione no he ejecutado en orden los comando de configuracion de la autenticacion.

Si puedes ayudarme o darme alguna idea de donde puede estar la falla.

Saludos.

Hola Antonio, por lo que entiendo ya hiciste pruebas desde el sitio de test de Microsoft (https://testconnectivity.microsoft.com/) y todo funcionó OK.

En este caso habría que relevar más información sobre el error. Los primeros 2 lugares a revisar serían el Event Viewer (log de aplicación) del servidor con Exchange y los logs de Internet Information Services (C:\Inetpub\logs\logfiles). En base a lo que encuentres en estos lugares cómo avanzar.

saludos!

Que tal,

Estoy teniendo problemas al momento de abrir un Outlook me aparece una alerta de seguridad (Igual a la imagen del inicio) pero con la diferencia que me marca error en el tercer punto «El nombre del Certificado de seguridad no es valido o no coincide con el nombre del sitio».

La alerta de seguridad tiene como nombre lo siguiente midominio.net pero en el certificado tiene otro nombre que termina en midominio.com.mx.

La pregunta es.. como puedo agregar al certificado los distintos dominios que tengo?

Mi certificado es un Wildcard de Go Daddy.

El exchange es 2013

Con OWA no tengo problemas, solo con el outlook.

Hola Ricardo, antes de hacer cambios en el certificado tendrías que revisar y eventualmente ajustar la configuración de los directorios virtuales, Autodiscover y Outlook Anywhere.

En caso de que las URLs y nombres estén correctamente configurados (así como los registros en DNS interno / externo) habría que evaluar si la mejor opción es usar certificado de tipo wildcard o uno de tipo SAN que soporte múltiples nombres.

Hola Daniel, te comento que tengo un certificado que vence el 31 de Agosto del 2018, se que tengo que entrar a la opción donde dice Renovar certificado y seguir los pasos hasta que me exporte un archivo .REQ, el cual contiene un código largo de bastante caracteres, según he visto a través de Godaddy han realizado el certificado anteriormente. La pregunta es: ¿Como copio su contenido o subo ese archivo .REQ a Godaddy (en este caso) o alguna entidad para poder proceder con el Nuevo Certificado?, o sea como se genera y si siempre es anual o puede ser mas tiempo. Gracias.

Hola Jaime, el contenido del archivo REQ es lo que se conoce como CSR. En general proveedores como Godaddy (entre otros) te dan una opción ya sea para subir un archivo con el CSR o pegar directamente el CSR en su interfaz. Una vez procesado este CSR se te devuelve un archivo con el que completas la solicitud en el Exchange.

Respecto al tiempo, esto lo definis en el sitio del proveedor.

Buenas Daniel.

Darte la enhorabuena por tus artículos que son de muchísima ayuda con ciertas dudas y consultas que me van surgiendo.

quería consultarte una duda que me aparece. En una instalación de 2 servidores Exchange 2013 o 2016 en DAG si necesitas un certificado publico ¿es necesario generarlo 2 veces una por cada servidor? o simplemente generándolo en 1 servidor luego se puede importar.

Hola Francisco, solo lo generas una vez.

Ya con el certificado instalado lo exportas con llave privada y lo importas en el resto de los servidores.

Te dejo un artículo que detalla el proceso:

https://aprendiendoexchange.com/respaldar-un-certificado-en-exchange-2013

Buenas tardes Daniel. Es posible que mis correos desde exchange lleguen a Gmail o Hotmail como SPAM si no tengo un certificado SSL Publico de los que emite godaddy como por ejemplo?

Hola Enrique, el tema no tendría relación con el tipo de certificado.

Comenzaría por revisar la configuración de salida de correo incluyendo el FQDN, registro PTR en DNS y registro TXT para SPF entre otros (el motivo exacto por el cual quedan en SPAM lo podrías encontrar revisando el encabezado de uno de los correos). En el manual de Exchange del sitio podes encontrar más info sobre estos temas.