Ir a versión actualizada en el nuevo sitio de ciberseguridad BlackFenix.uy

Introducción

Cada vez son más las organizaciones que hacen la transición a la nube y más en particular en tiempos de COVID. La transición habilita nuevos escenarios colaborativos y a la vez introduce nuevos desafíos, esto independientemente de si se hace una migración completa o se mantiene un entorno híbrido que sería el caso más común en empresas de mediano y gran porte.

Una vez migrado a la nube, el perímetro tradicional de seguridad deja de tener relevancia porque los usuarios y los recursos en general estarían ubicados fuera de la organización, es decir que firewalls, proxys y otros dispositivos, ya no serían utilizados para acceder a los servicios. Cualquier usuario con conexión a internet puede conectarse al correo entre otros recursos, sin pasar por ningún otro tipo de control más allá de tener que saber la contraseña.

En definitiva, al migrar a la nube, en este caso a Microsoft 365, de forma predeterminada la organización queda expuesta, su información ahora está en una nube pública y accesible por cualquiera que tenga credenciales válidas.

El hecho de que Microsoft acorde a Gartner sea líder en varias áreas relacionadas con la seguridad, no implica que por haber migrado a Microsoft 365 este sea un tema resuelto para la organización, en la sección de responsabilidad compartida vemos a qué me refiero con esto.

Una vez detallado el problema y las responsabilidades correspondientes a cada parte, vemos más en profundidad el impacto de la transición a nivel de seguridad y cuales son las herramientas a disposición en Microsoft 365 para mitigar el riesgo frente a un eventual ataque.

Con este objetivo en mente comenzamos por las soluciones orientadas a la protección de las identidades de los usuarios y las distintas opciones que incluyen en el nombre “ATP” lo que genera mucha confusión. En este sentido vemos Azure ATP, Office 365 ATP y Defender ATP, entre otras soluciones como Cloud App Security y PIM.

Finalmente entramos en el tema de Microsoft Threat Protection y vemos algunas opciones de licenciamiento incluyendo Microsoft 365 E5 y Microsoft 365 E5 Security.

Al finalizar el ebook vas a tener una idea más clara del objetivo de cada una de estas soluciones y donde encaja cada una de estas piezas en la estrategia de seguridad de Microsoft 365.

Perímetro de seguridad

Comencemos viendo de una forma bien simplificada y como para dar contexto a lo que se viene, cuál sería el escenario de una organización típica antes de migrar a Microsoft 365:

Este sería el modelo tradicional de las organizaciones, donde se establece un perímetro de seguridad y se protegen los recursos detrás de un firewall por ejemplo.

Una vez migrado a la nube ya sea forma total o parcial, el escenario cambia ya que entre otras cosas los recursos pasan a estar fuera de la organización.

En este caso el diagrama simplificado luce así:

En el escenario de nube el perímetro de seguridad ya no aplica porque tanto los usuarios como los recursos pueden estar fuera de este perímetro.

Es decir que del mismo modo que un usuario válido podría acceder a los recursos también podría hacerlo un usuario malicioso. Más aun considerando que acorde a estimaciones de Microsoft más del 80% del trabajo diario se realiza desde un dispositivo móvil. Estos dispositivos podrían pertenecer a la organización o encontrarse bajo un escenario BYOD (Bring your own Device) donde el usuario trabaja desde su propio dispositivo.

De no contar con las herramientas y mecanismos necesarios, la realidad es que en estos casos todo depende de las precauciones que tome el usuario incluyendo desde las redes a las que se conecta, las aplicaciones que instala, los lugares donde hace clic y hasta el mantenimiento de actualizaciones en el dispositivo.

Esta situación deriva en varias cuestiones, destacando las asociadas a la pérdida de control, el manejo de privacidad y protección de los datos y la seguridad asociada a todo esto.

Pérdida de control

Esta pérdida de control se da a todo nivel, comenzando por la más obvia: “física”. Antes la organización alojaba los recursos en sus centros de datos, con toda la operativa que esto implica incluyendo políticas de respaldos, retención de la información, etc. Ahora pasan a tener su información en datacenters que están fuera de su control, en algún lugar al cuál físicamente ya no tienen acceso.

El punto es que la organización ya no tiene los datos, los tiene alguien más.

Privacidad de los datos

Los datos ahora están en la nube, accesibles de múltiples formas y potencialmente siendo compartidos dentro de algún tipo de contexto colaborativo.

Protección de los datos

Independientemente del motivo, ya sea cuestiones de seguridad o negligencia de un usuario por ejemplo, qué sucede si alguien borra o afecta de algún modo información sensible?

En algún caso se podrá ir a un backup y restaurar lo último que se tenga, pero esto no es garantía de nada, si la versión del backup no está bien o no está actualizada o justo no cubría estos datos?

Otra consideración es el uso de plataformas no autorizadas por la organización por parte de los usuarios, en este caso caemos en lo que se conoce como Shadow IT lo que dificulta aún más la situación, cómo proteger lo que no sabes dónde está?

En este sentido, McAffee hizo un estudio hace unos años donde encuentra que el 80% de los usuarios corporativos almacenan datos de la organización en repositorios no aprobados y acorde a Gartner más de un tercio de los ataques exitosos van a ser sobre este tipo de datos.

Pero cómo proteger lo que no sabes que existe?

Y por fuera del tema de seguridad, al final del día son datos de la empresa y no se tiene control sobre quién accede a estos datos, con quién se comparten, dónde están alojados o incluso su existencia.

Se va un usuario y se pierde esa información.

Seguridad

Antes de migrar a la nube todo lo que entraba o salía de la organización pasaba por un firewall (entre otros dispositivos de seguridad y alternativas) donde se aplicarían distintas restricciones dependiendo de la funcionalidad y los requerimientos de la organización, pero ahora los usuarios necesitan acceder a los recursos desde cualquier lugar, en particular fuera de la organización, desde una variedad de dispositivos y dado que los datos están en la nube, del mismo modo que un usuario legítimo puede acceder a la información con credenciales válidas, también podría hacerlo alguien más.

Acorde a un estudio de KPMG un 19% de consumidores dejarían completamente de consumir servicios luego de una violación de datos y un 33% dejaría pasar un período extenso de tiempo antes de considerar volver a consumir. Y este estudio aplica a empresas de retail, venta por menor, en caso de servicios sensibles seguramente sea un porcentaje mucho más elevado.

En definitiva, una vez se migra a la nube, las aplicaciones, datos y usuarios en general están fuera del perímetro que controla la organización y si bien los datos corporativos están almacenados de forma segura en Microsoft 365, estos son accesibles por cualquiera que conozca las credenciales de un usuario válido.

Responsabilidad Compartida

Un error común sería pensar que dado los niveles de servicio que maneja Microsoft, las medidas de seguridad, auditorías, etc, es suficiente para quedarse “tranquilo” y que no hay nada más por hacer.

Profundicemos un poco en esto ya que la realidad es muy diferente:

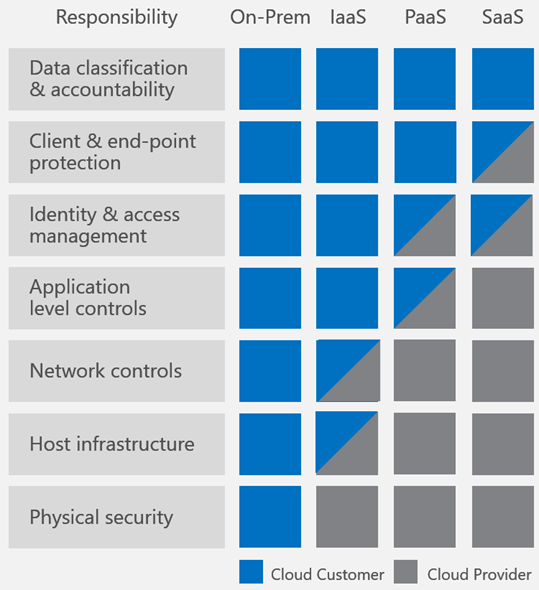

En esta imagen obtenida del documento de responsabilidad compartida de cloud computing vemos las responsabilidades asociadas a cada modelo. En particular mi foco de consultoría se encuentra en lo relacionado con SAAS (Software As a Service).

Como se puede ver en la imagen, el proveedor de nube (Microsoft en este caso), se hace cargo de “casi todo” incluyendo la seguridad física, los hosts, controles de red y aplicaciones, pero por otro lado también vemos que el caso de identidad y administración de acceso es parte y parte, protección de clientes y endpoint (dispositivos, estaciones de trabajo y servidores) lo mismo y en el caso de clasificación de los datos es completamente responsabilidad del cliente.

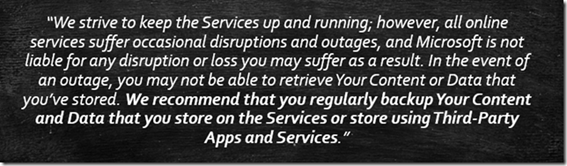

Todo esto complementado con la siguiente frase de Microsoft (obtenida del documento de acuerdo de servicio, sección disponibilidad del servicio):

En definitiva, lo que dice es que si bien se hace todo lo posible para mantener los servicios funcionando, todos los servicios en línea sufren ocasionales interrupciones y Microsoft no se hace responsable por ninguna de estas incluyendo una eventual pérdida que se sufra como resultado, frente a una falla es posible que no se pueda acceder al contenido o datos almacenados en el servicio, por este motivo la recomendación es respaldar la información lo que en general lleva al uso de aplicaciones de terceros.

Si bien esta frase en particular no está 100% relacionada con la seguridad me parece relevante mencionarla en complemento a la imagen del modelo de responsabilidad compartida.